Description

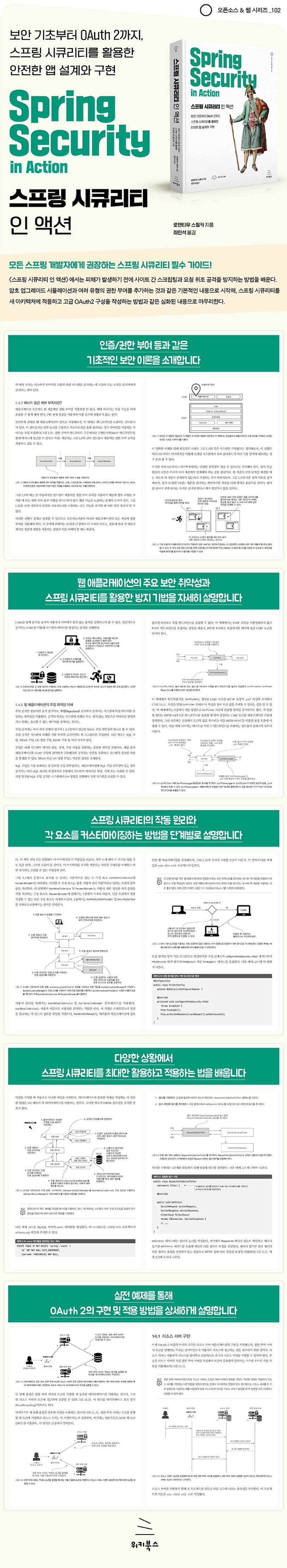

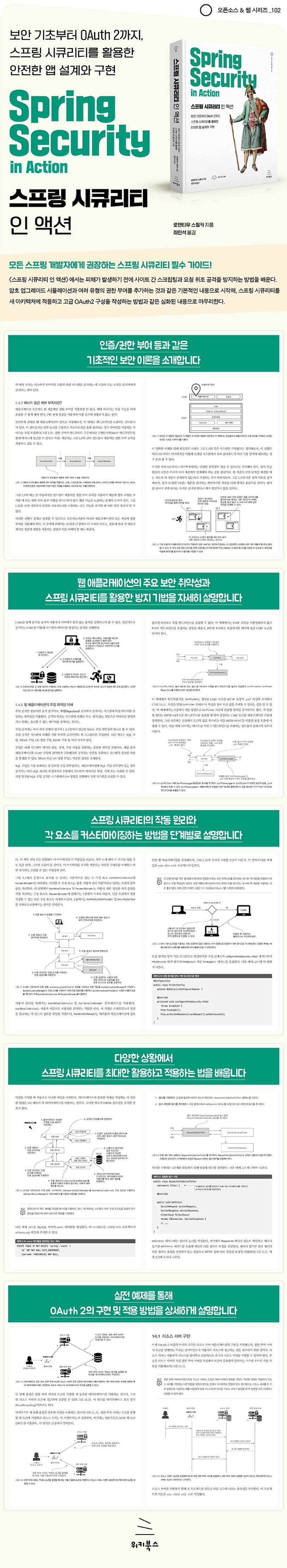

모든 스프링 개발자에게 권장하는 스프링 시큐리티 필수 가이드!

보안은 타협할 수 없는 중요한 요소다. 스프링 시큐리티로 안전하게 데이터를 전송하고 자격 증명을 검증하며 공격을 방지하는 애플리케이션을 개발할 수 있다. ‘설계에 의한 보안’ 원칙을 따르면 데이터 도난과 무단 침입으로부터 네트워크를 보호할 수 있다.

《스프링 시큐리티 인 액션》에서는 피해가 발생하기 전에 사이트 간 스크립팅과 요청 위조 공격을 방지하는 방법을 배운다. 암호 업그레이드 시뮬레이션과 여러 유형의 권한 부여를 추가하는 것과 같은 기본적인 내용으로 시작해, 스프링 시큐리티를 새 아키텍처에 적용하고 고급 OAuth2 구성을 작성하는 방법과 같은 심화된 내용으로 마무리한다. 이 책을 모두 공부하면 일반적인 위협은 물론 심각한 위협에도 대비하는 맞춤 구성된 스프링 시큐리티 구성을 만들 수 있게 된다.

★ 이 책에서 다루는 내용 ★

◎ 암호 인코딩 및 사용자 인증

◎ 엔드포인트 보호

◎ 보안 테스트 자동화

◎ 독립 실행형 권한 부여 서버 설정

《스프링 시큐리티 인 액션》에서는 피해가 발생하기 전에 사이트 간 스크립팅과 요청 위조 공격을 방지하는 방법을 배운다. 암호 업그레이드 시뮬레이션과 여러 유형의 권한 부여를 추가하는 것과 같은 기본적인 내용으로 시작해, 스프링 시큐리티를 새 아키텍처에 적용하고 고급 OAuth2 구성을 작성하는 방법과 같은 심화된 내용으로 마무리한다. 이 책을 모두 공부하면 일반적인 위협은 물론 심각한 위협에도 대비하는 맞춤 구성된 스프링 시큐리티 구성을 만들 수 있게 된다.

★ 이 책에서 다루는 내용 ★

◎ 암호 인코딩 및 사용자 인증

◎ 엔드포인트 보호

◎ 보안 테스트 자동화

◎ 독립 실행형 권한 부여 서버 설정

스프링 시큐리티 인 액션 (보안 기초부터 OAuth 2까지 | 스프링 시큐리티를 활용한 안전한 앱 설계와 구현)

$36.87